저희가 많이 사용하는 네이버나 다음, 구글과 같이 포털 사이트로 위장한 피싱 메일들은 이전부터 많이 있었는데요. 비밀번호가 도용되었다거나 해외에서 로그인 시도가 발생했으니 사용자에게 비밀번호를 변경하라는 내용으로 다들 한번 쯤은 받아보셨을 거라 생각합니다.

그래도 최근에는 메일 서버 자체에서 피싱 사이트를 구분하여 미리 차단해주는 기능이 포함되기 때문에 어느 정도 피해가 줄어들긴 했지만, 시간이 지나면서 이를 우회하기 위한 방법들도 많이 사용되고 있는데요. 오늘은 해커들이 어떤 방법으로 사용자를 속이는지에 대해 다시 말씀드려보도록 하겠습니다.

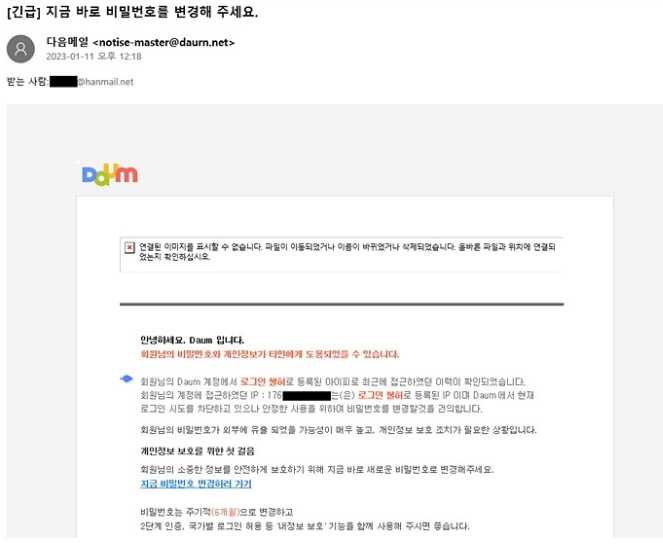

위의 피싱 메일을 보시면 제목이 "[긴급] 지금 바로 비밀번호를 변경해 주세요."로 되어있고, 보낸 사람 이메일에는 master라는 단어를 써서 관리자가 발송한 것처럼 보냈죠. 하지만 이메일 뒷부분인 도메인을 확인해보시면 daum이 아닌 daurn으로 된 것을 볼 수 있습니다.

이러한 방법은 최근 피싱 메일에서 굉장히 자주 사용되는 방식으로, 사용자가 daurn을 daum으로 보고 속아 넘어가도록 유도한건데요. 그리고 메일의 본문 또한 다음에서 사용자에게 보내는 실제 내용을 참고해서 작성한 것으로 보이는데, 과거보다 굉장히 유사하게 작성된 것을 확인하실 수 있습니다..

위 메일에서 "지금 비밀번호 변경하러 가기"를 누르시면 비밀번호를 수정하는 피싱 사이트로 이동하는데요. 여기에 원래 비밀번호를 입력하시고 확인 버튼을 누르면 국내 대학인 S여대 웹 서버로 정보가 전송되는 것을 확인할 수 있습니다. 만약 계정 정보가 유출되면 해커가 크리덴셜 공격 등을 악용할 수 있겠죠.

이러한 정보들은 보통 해커가 자신이 직접 구축한 서버에 전송하도록 하는데, 알려지지 않은 웹 서버는 보안업체에 의해 빠르게 차단됩니다. 하지만 이번 사례는 대학의 웹 서버를 해킹하여 이를 중간 경유지 서버로 사용하는데요. 특히 최근에는 보안 솔루션을 회피하기 위해 AWS와 같은 클라우드 서비스를 이용하여 피싱 사이트를 만들기도 합니다.

포털사이트로 위장한 악성 피싱메일 주의보

특정 포털사이트로 위장해 특정인을 겨냥한 악성메일이 배포되고 있어 주의가 필요하다. 해당 피싱 메일은 포털사이트 관리자가 발송한 것처럼 ‘master’, ‘daurn’의 단어가 포함된 발신자 계

www.boannews.com

사실 이번 피싱 메일의 경우도 수신자가 얼마 전에 설명드린 북한 탈북민 인권운동가 등과 같이 특정인을 타겟으로 한 스피어피싱 형태를 보이고 있습니다. 하지만 이러한 형태의 메일은 일반 사용자들에게도 유포될 수 있기 때문에 어떤 식으로 피싱 메일 공격이 이루어지는지 아신다면 피해를 예방하실 수 있을 것으로 생각합니다.

항상 설명드렸듯이 피해를 예방하는 가장 좋은 방법은 웹 사이트에서 계정 로그인 시 반드시 OTP나 SMS 인증과 같은 2차 인증을 설정하여 비밀번호가 탈취되어도 로그인할 수 없도록 만드는 겁니다. 그럼 피싱 메일에 주의하시길 바라며 이번 글을 끝내도록 하죠. 감사합니다.

'Security Essay' 카테고리의 다른 글

| 사이버 공격에 대응하기 위한 이메일 보안 솔루션 도입 (0) | 2023.10.18 |

|---|---|

| 플랫폼 업계의 ISMS 인증 효율화 요청 (1) | 2023.09.27 |

| 다크웹에 공개된 2억명의 트위터 사용자 프로필 정보 (0) | 2023.08.24 |

| 신분증 사본 유출로 인한 금융 피해 사례 (0) | 2023.07.20 |

| 한컴 오피스 2022 크랙 위장 악성코드 유포 주의 (0) | 2023.06.21 |

댓글