최근 손목이 안좋아서 포스팅을 하지 못했었는데, 오늘 네이버 인증서를 확인하라는 피싱으로 의심되는 메일이 와서 대강 분석한 내용에 대해서 써보려고 한다.

이전에 이미 보안 이슈들에 대한 포스팅을 진행하면서 피싱 메일을 조심하라고 한 적은 많았는데, 실제로 받아본 적은 처음이기 때문에 긴가민가해서 낚일 뻔했다.

하지만 최근에 인증서를 등록한 적도 갱신한 적도 없었고, 주변 지인들에게 물어본 결과 비슷한 메일을 받았다길래 피싱 메일이 맞다고 확신하였고, 해당 메일에 대해 직접적으로 분석은 어려워서 간접적으로 나마 어떻게 동작하는지 확인을 해봤다.

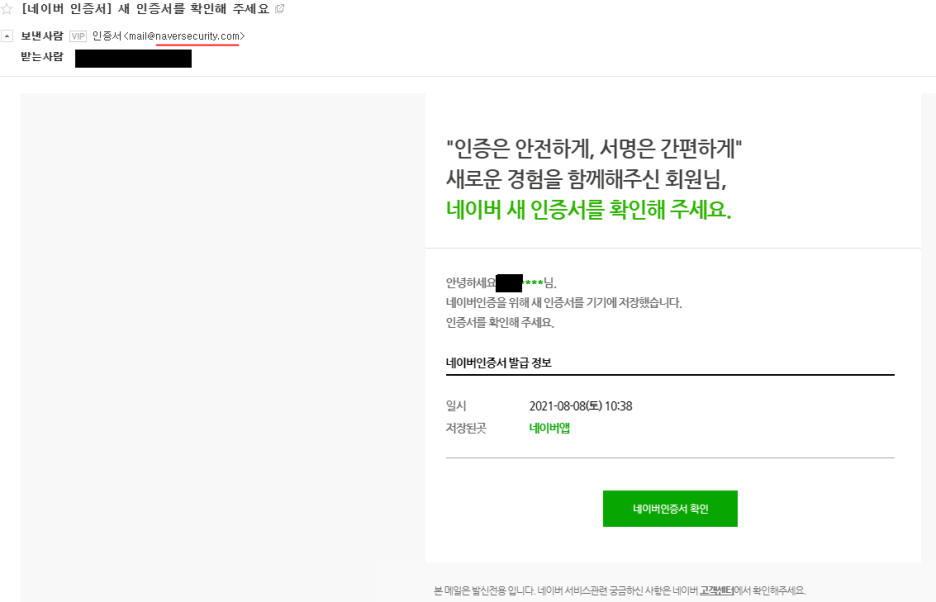

일단 내가 받은 메일은 이렇다.

메일만 보면 정말 소위 UX라고 말하는 사용자 경험(?)을 잘 고려해서 만들었다고 볼 수 있는데, 실제 네이버가 보낸 것처럼 싱크로율이 굉장히 높다.

사실 요즘 피싱들이 사용자들이 의심하지 못할 정도로 실제와 비슷하게 만드는 경우가 많기 때문에, 의심하지 않고 클릭하는 경우가 꽤 있을 것으로 생각된다.

보통 네이버에서 저런 피싱 메일을 잘 걸러주는 것으로 알고 있는데, 메일의 도메인이 'naversecurity.com'으로 오기도 했고 VIP 태그가 붙어서 처음에는 정말로 네이버에서 보낸줄 알았다.

하지만 대부분 메일 주소에 VIP 태그가 붙어있는 걸로 봐서는 해커가 네이버 메일 보안 솔루션을 잘 우회할 수 있도록 만든거 같고.. 예측하건대 피싱 사이트를 필터링하는 기능을 우회하기 위해서 일반 호스팅 사이트를 이용해 다시 피싱 사이트로 리다이렉션 되도록 만들었을 것으로 생각된다.

내 PC에서 저 네이버 인증서 확인 버튼을 눌러볼 수 없기에 오른쪽 마우스로 링크 복사를 클릭했고, 보통 그럴일은 없겠지만 브라우저 취약점을 이용해서 접속만 해도 악성코드가 실행되거나 하는 경우도 있기 때문에, 모바일 폰에서 해당 링크를 입력해봤다.

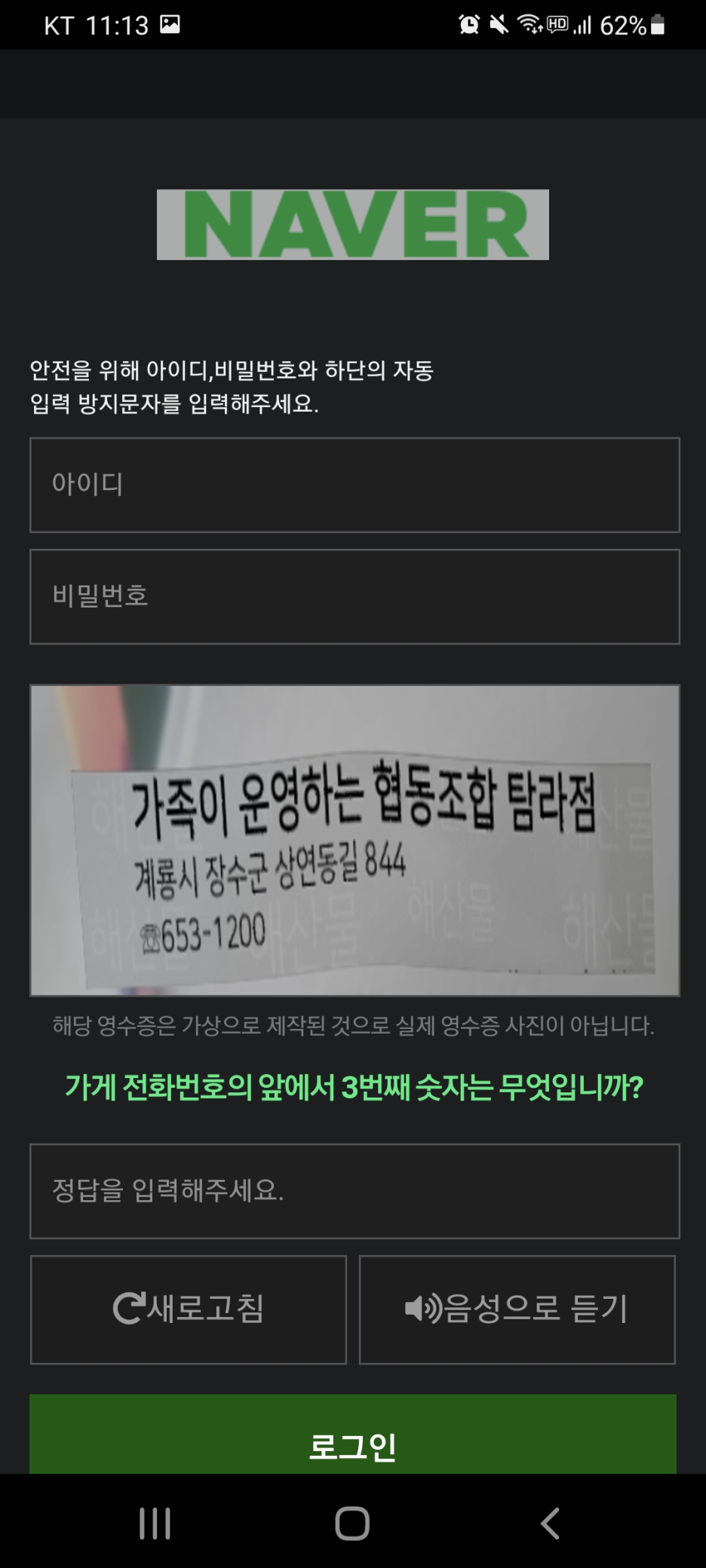

일단 저기의 네이버인증서 확인 버튼을 누르게 되면 freecluster라고 하는 호스팅 사이트로 일단 접속되고 nidlogin[.]xxx[.]net으로 리다이렉션되는데 아마 호스팅 사이트는 보안 솔루션을 우회하기 위한 미끼이고, 리다이렉션되는 nidlogin이라는 사이트가 네이버 로그인 페이지와 비슷한 피싱 사이트이다.

이건 피싱 사이트일 수 밖에 없다라고 생각했던게 디지털 인증서를 사용하는 https가 아닌 일반 http였고, 현재 내 폰이 다크모드인데 NAVER 로고가 어색하게 저런 식으로 뜬다는건.. 반응형 웹으로 구현하지 않고 그냥 이미지 따서 피싱 사이트에 넣었다는 의미이다(해커가 거기까지 신경쓰긴 귀찮았나보다).

아마 처음에 다른 사람들이 메일에서 받은 링크를 클릭했다면 저기 아이디 란에 자신의 아이디가 입력되어 있을 것이다.

하지만 실제 저 사이트의 URL 뒤쪽에 보면 특정 방식으로 인코딩한 값이 파라미터로 "/?ref=..."과 같이 붙어있는 것을 볼 수 있는데 저 부분을 없애면 아이디가 입력이 되지 않는 것으로 보아, 해커가 저 메일을 보냈을 당시부터 아이디를 하드코딩하여 피싱 사이트에 보여질 수 있도록 만든 것으로 보인다.

그리고 이번에 경악했던 건 보통 무작위 대입이나 bot을 거르기 위해 사용하는 CAPCHA를 그대로 쓴 것을 볼 수 있는데, 실제로 만든건지 그냥 open API를 사용한 건지는 잘 모르겠으나 후자일 것으로 생각된다.

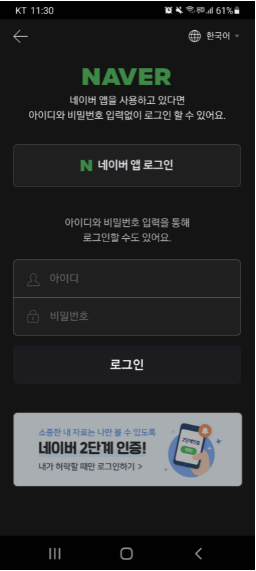

네이버에서 로그인할 때 첫 로그인이 실패하면 저런 CAPCHA가 뜨긴 하지만, 첫 로그인에서 뜨는 경우는 없기도 했고 실제 네이버 로그인 페이지와 비교하면 확실히 차이점을 알 수 있다.

자.. 여기서 차이점이 느껴지는가?

다크모드일 때 NAVER 로고는 위와 같이 배경 색에 맞춰져야 하고, 최근 네이버 로그인 페이지와 생긴 것도 다르다.

아직까지는 이 사이트가 피싱 사이트로 등록이 안되어 있기 때문인지, 바이러스 토탈에 검색해도 탐지가 되고 있지 않고, URL에 nidlogin이 존재하지만 끝이 net으로 끝나는 것으로 보아 충분히 의심할 수 있다.

최근 내 블로그에서 사람들이 가장 많이 보는 "코인원 해외 IP 로그인 시도 사칭 피싱 사례"와 마찬가지로 저기에 아이디, 비밀번호를 입력해서 로그인 버튼을 누르면 해커의 서버로 전송될 것으로 보이기 때문에, 혹시나 실제 입력한 사람이 있다면 바로 비밀번호를 바꾸고 2차 인증을 설정할 것을 강력히 권장한다.

특히나 최근 백신 신청 때문에 네이버 인증서를 설정한 사람이 많을텐데, 이것을 노리고 보낸 것으로 보이기 때문에 피싱 메일이라고 의심하기 힘들 것으로 생각된다.

여담으로 저런식으로 오는 메일은 보안 솔루션에서 어떻게 탐지를 해야하나 생각해봤는데, 결국 리다이렉션되는 URL까지 들어가서 해당 페이지에 의심스러운 요소가 존재하는지 확인하는 방법을 사용하고 있긴 하겠지만 미탐 가능성도 존재한다는 점에서 100% 필터링할 수는 없을 것이다.

결국 저런 피싱 메일이 점차 지능적으로 진화하기 때문에 사용자가 좀 더 의심하고 조심해야 할 것으로 생각하며, 추후 보안 업체에서 분석한 내용이 올라온다면 더 자세한 내용과 함께 공유를 하도록 하겠다.

'Today' 카테고리의 다른 글

| 퇴사 후 6개월 간의 회고록 (0) | 2022.03.07 |

|---|---|

| 네이버 고객센터 위장 피싱 메일 분석 (0) | 2021.12.26 |

| 일회용 로그인 번호에 의한 접속 피싱 메일 (0) | 2021.12.22 |

| 대학원생 때 겪었던 침해사고 경험 (0) | 2021.12.17 |

| Intro. (0) | 2021.05.09 |

댓글