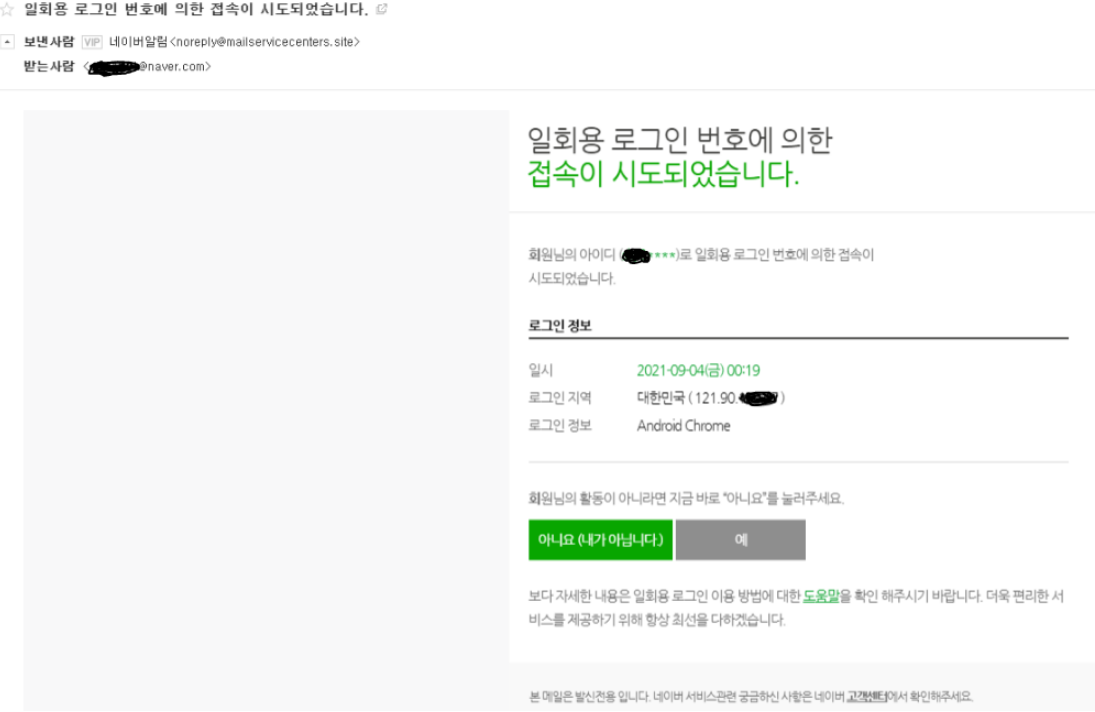

이전에 올렸던 네이버 인증서를 확인하라는 피싱 메일에 이어서, 이번에는 일회용 로그인 번호에 의한 접속 시도가 있었다는 피싱 메일에 대해서 분석해 보겠다.

네이버 인증서를 확인하라는 피싱 의심 메일

최근 손목이 안좋아서 포스팅을 하지 못했었는데, 오늘 네이버 인증서를 확인하라는 피싱으로 의심되는 메일이 와서 대강 분석한 내용에 대해서 써보려고 한다. 이전에 이미 보

jaysecurity.tistory.com

이번 메일에서는 보낸 사람 이름을 '네이버알림'이라고 해서 사용자가 의심하지 못하도록 그럴싸하게 변경해서 보냈는데, 이정도면 네이버 메일 서버에서 악성 메일로 알아서 걸러줘야하는거 아닌가 싶은데 아직은 불가능한 것 같다.

사실 저 보낸사람 명칭은 파이썬의 stmplib을 사용하면 쉽게 바꿀 수 있기도 하고, 심지어 보낸 사람 메일 주소도 변경할 수 있기 때문에 모든 케이스를 고려해서 탐지하기란 쉬운 일은 아닐 것 같다.

이번에도 저 '아니요(내가 아닙니다)'와 '예'의 박스 부분을 마우스 오른쪽 클릭해서 걸려있는 주소 링크를 복사해봤는데, 'naver[.]naverloginXXX[.]epizy[.]com'으로 뜨고 접속하면 'naver-nid[.]XXXwebhost[.]com'으로 리다이렉션되는 것을 확인했다.

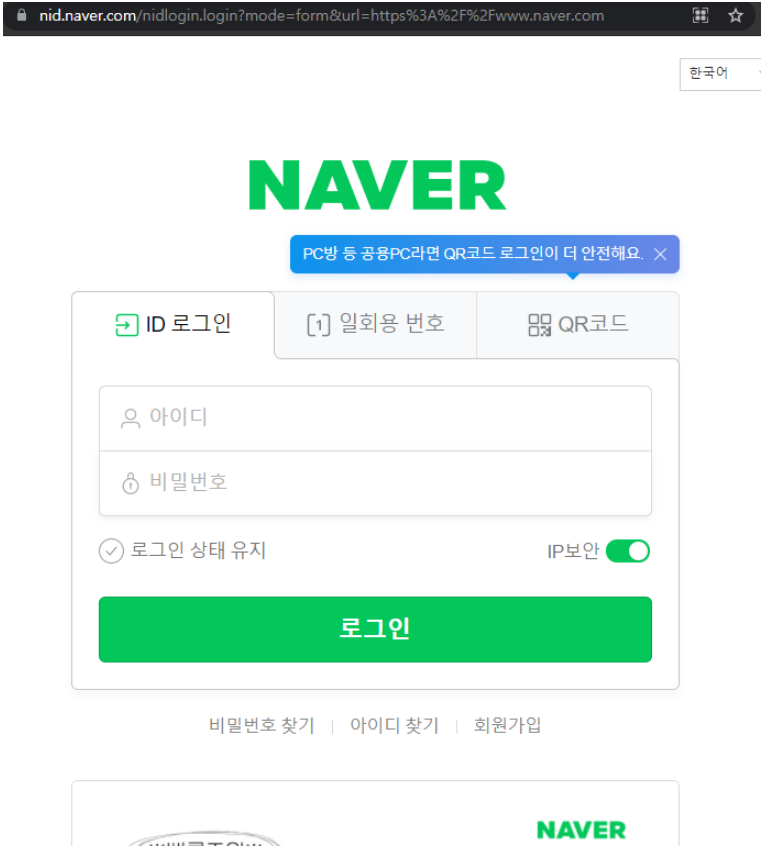

epizy라는 아이슬란드 쪽에 있는 웹 호스팅 업체를 사용한 것 같고, 리다이렉션 되는 네이버 로그인 피싱 사이트도 https 인증서를 걸어둔 것으로 보아, 해커들이 꽤 많은 공을 들여서 만든 것으로 보인다. 조금 놀랐던 건 로그인 피싱 사이트가 네이버 로그인 페이지와 거의 100% 동일하다는 점이였다.

모바일에서 확인해봤을 때 피싱 사이트는 위와 같았고 실제 네이버 로그인 사이트는 아래와 같다.

물론 피싱 사이트에서는 위 아래 여백이나 아이디, 비밀번호를 입력하고 로그인 버튼을 눌렀을 때 로그인 실패 문구가 뜨지 않고, 실제 네이버 로그인 페이지로 넘어간다는 차이점이 있었지만 세심한 성격이 아니고는 일일이 이런걸 확인하기란 쉽지 않을 듯 보인다.

요즘은 이런 피싱 메일에 사용되는 기술이 발전한다기 보다는 실제 사이트와 동일하게 만들기 위한 노력이 더 들어가는 것 같은데, 분명히 저 조직에는 UX 분야의 개발자도 있을 것 같은 느낌이다.

아무튼 계속 이런식으로 피싱 메일이 오니 저런걸 받더라도 실제 웹 사이트 주소를 비교해보고 아이디, 비밀번호를 일부러 한번 씩 틀려보도록 하면 분명히 이상한 점이 있을 것이니 모두들 조심하길 바란다.

'Today' 카테고리의 다른 글

| 퇴사 후 6개월 간의 회고록 (0) | 2022.03.07 |

|---|---|

| 네이버 고객센터 위장 피싱 메일 분석 (0) | 2021.12.26 |

| 네이버 인증서를 확인하라는 피싱 의심 메일 (0) | 2021.12.21 |

| 대학원생 때 겪었던 침해사고 경험 (0) | 2021.12.17 |

| Intro. (0) | 2021.05.09 |

댓글